Сегодня не вызывает сомнений необходимость вложений в обеспечение информационной безопасности современного бизнеса. По данным «Лаборатории Касперского», в 2012 году, каждая четвертая организация в России столкнулась с попытками взлома вычислительных ресурсов, при этом в 40% случаев атаки были успешными, приводили к утечке корпоративных данных и сбоям [1]. Всех этих негативных последствий можно было бы избежать при достаточности вложений в информационную безопасность предприятия. Важным является вопрос, какой объем средств следует тратить на внедрение, поддержание и модификацию системы ИБ организации, чтобы этого было достаточно? Ведь затраты на защиту информации в разных предприятиях различны. И дело не только в размере рассматриваемого предприятия, но и в важности хранимой информации, опасности раскрытия ее перед конкурентами или просто потерей в результате аппаратного сбоя.

Оценку достаточности вложений могут дать инструментальные средства анализа рисков.

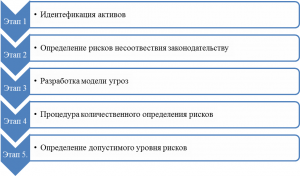

Для определения в дальнейшем, рисков ИБ для создаваемого объекта информационной безопасности (сайта магазина) представим обобщенный алгоритм проведения оценки рисков ИБ на предприятиях малого и среднего бизнеса (далее МСБ) [4]

Рисунок 1. Общая схема алгоритма проведения оценки рисков ИБ

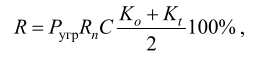

В результате применения алгоритма создается документ, в котором отмечаются активы, риски несоответствия законодательству, разработанная модель угроз для ИБ, количественное определение для каждой угрозы(из модели угроз), а также определен допустимый уровень риска, по формуле (1)

(1)

где R – численная величина риска реализации угроз ИБ; P угр – вероятность реализации хотя бы одной угрозы из всего перечня актуальных угроз; R n – риск несоответствия требованиям законодательства; С – ценность актива; K o – вероятность использования организационных уязвимостей; K t –вероятность использования технических уязвимостей.

Для автоматизации расчетной деятельности и минимизации ошибок расчете рисков необходимо использовать инструментальные средства анализа рисков. Все они работают в соответствии с одним из нижеперечисленных стандартов: ISO 17799–2002 (BS 7799), ISO/IEC 27002, NIST 800–30 и другие (GAO и FISCAM, SCIP, COBIT, SAC, COSO, SAS 55/78)

В России, используются стандарты ГОСТ ИСО/МЭК 17799 и ГОСТ ИСО/МЭК 27001, которые являются техническими переводами версий международных стандартов серии ISO 27000, в основе которых лежит авторитетный британский стандарт BS 7799, включающий в себя три составные части:BS 7799-1:2005, BS 7799-2:2005, BS 7799-3:2006.

Рассмотрев стандарты в области ИБ, можно отметить, что управление рисками – деятельность, направленная на принятия и выполнения управленческих решений, с целью снижения вероятности возникновения неблагоприятного результата и минимизации возможных потерь, вызванных его реализацией. Управлять рисками требуется на разных стадиях жизненного цикла сервиса. Существует ряд методом способствующих оптимизации прилагаемых к этому усилий. Рассмотрим ниже общепринятые методы:

- CRAMM. Текущая версия CRAMM 5 , соответствует стандарту BS 7799 (ISO 17799). методика анализа и управления рисками полностью применима и в российских условиях. ПО анализа рисков существенно снижает трудоемкость выполнения всех этапов анализа рисков. Применение ПО целесообразно при проведении внешнего и внутреннего аудита информационной безопасности. При этом использование ПО требует высокой квалификации аналитика, достаточно длительного периода обучения и опыта применения[5].

- FRAP. Данный метод предлагает рассматривать Управление рисками в сфере ИБ – процесс, позволяющий компаниям найти баланс между затратами средств и сил на средства защиты и получаемым эффектом. Также, как и Cramm применим к российским условия. Однако при использовании требует специфических знаний аналитиков[6].

- RiskWatch. средство позволяет оценить не только те риски, которые сейчас существуют у предприятия, но и ту выгоду, которую может принести внедрение физических, технических, программных и прочих средств и механизмов защиты. Подготовленные отчеты и графики дают материал, достаточный для принятия решений об изменении системы обеспечения безопасности предприятия

- OCTAVE. предлагает при описании профиля использовать «деревья вариантов», пример подобного дерева для угроз класса При создании профиля угроз рекомендуется избегать обилия технических деталей – это задача второго этапа исследования. OCTAVE не предполагает привлечения для исследования безопасности ИС сторонних экспертов, а вся документация по OCTAVE общедоступна и бесплатна, что делает методику особенно привлекательной для предприятий с жестко ограниченным бюджетом, выделяемым на цели обеспечения ИБ

Каждый из вышеназванных методов имеет свои преимущества и недостатки.

Лучшие мировые практики и ведущие международные стандарты в области информационной безопасности, в частности ISO 17799, требуют для эффективного управления безопасностью информационной системы внедрения системы анализа и управления рисками.

При этом можно использовать любые удобные инструментальные средства, но, главное – всегда четко понимать, что система информационной безопасности создана на основе анализа информационных рисков, проверена и обоснована. Анализ и управление информационными рисками – ключевой фактор для построения эффективной защиты информационной системы.

- Помимо зарубежных систем, российские разработчики предлагают свои системы анализа защищенности IT-инфраструктур: Система комплексного анализа защищенности «Сканер-ВС»

- Сканер безопасности ERPScanSecurityfor SAP

- Сканер безопасности XSpider

- Система контроля защищенности и соответствия стандартам MaxPatrol

- Программный комплекс оценки защищенности АСУ ТП «SCADA-аудитор»

Их преимуществами перед западными аналогами является[2]:

- соответствие российским реалиям рынка IT,

- наличие русскоязычной документации

- возможность получения оперативных технических консультаций на родном языке.

В заключение следует отметить, что построение эффективной системы информационной безопасности в компании – это сложный и непрерывный процесс, от внимания к которому зависит жизнеспособность бизнеса. Для грамотного построения такой системы необходимо привлекать к участию в их создании топ-менеджмент компании, ИТ-специалистов, консультантов по данной тематике, технических специалистов.

Одним из важных этапов построения системы информационной безопасности является создание эффективного механизма управления доступом к информации, т.е. решение вопросов как разграничения доступа, так и определения методов доступа. При этом необходимо понимать, что методы доступа к информации определяются характеристиками самой информации и на сегодняшний день оцениваются для российских условий как: 3-5% структурированной информации, 5-12% неструктурированной и 80-90% информации на бумажных и прочих носителях. Если для хранения и защиты структурированной информации, а также доступа к ней на сегодняшний день существуют проверенные технологии, то в случае неструктурированной информации выбор технологий существенно ограничен, тогда как решение вопросов управления бумажными архивами может оказаться непростым и затратным

Хотелось бы отметить, что мероприятия по информационной безопасности могут накладывать ограничения, но надо четко представлять себе необходимость данных ограничений и пытаться находить компромиссы.

Библиографические данные:

- Куприн А. «Лаборатория Касперского»: 40% кибератак в России приводят к утечке корпоративных данных. [Электронный ресурс]. URL: : http://servernews.ru/news/Laboratoriya-Kasperskogo-40-kiberatak-v-Rossii-privodyat-k-utechke-korporativnih-dannih

- Куприн А. Игра на опережение: обзор сканеров безопасности корпоративных IT-систем. [Электронный ресурс]. URL: http://servernews.ru/597271

- Медведовский И. Современные методы и средства анализа и контроля рисков информационных систем компаний CRAMM, RiskWatch и ГРИФ. [Электронный ресурс]. URL: http://www.ixbt.com/cm/informationsystem-risks012004.shtml

- Нестеров С.А. Анализ и управление рисками в информационных системах на базе операционных систем Microsoft. [Электронный ресурс]. URL: http://www.intuit.ru/studies/courses/531/387/lecture/5004?page=4#sec

- Швалев И.С., Чусавитина Г.Н., Давлеткиреева Л.З. Сравнительная характеристика автоматизированных инструментальных средств управления информационными рисками // Современные научные исследования и инновации. – Ноябрь 2012. – № 11 [Электронный ресурс]. URL: https://web.snauka.ru/issues/2012/11/18524